Es kommt des Öfteren vor, dass man auf ein NAS, das man in seinem Heimnetz betreibt, "von außen", d.h. aus dem Internet, zugreifen will. Der Zugriff kann sich auf verschiedene Funktionen des NAS beziehen: Die Web-Oberfläche (Port 80 für http oder Port 443 für https) oder z.B. auch den ssh-Zugang (Port 22) des NAS.

Zugriffe aus dem Internet werden normalerweise durch die Firewall des Internet-Routers unterbunden, um das Heimnetzwerk vor "unerwünschte Eindringlingen" zu schützen. Um dennoch aus dem Internet wohl definierte Services auf dem (Heim-)NAS nutzen zu können, müssen die relevanten Ports - im Beispiel 80 für die Web-Oberfläche und 22 für den ssh-Zugang - vom Internet-Router auf das NAS im Heimnetz "weitergeleitet" werden.

Zwei Voraussetzungen müssen für eine erfolgreiche Portweiterleitung erfüllt sein:

1. Dem NAS-Gerät muss im LAN eine feste IP zugeordnet werden. Diese muss außerhalb des DHCP-Bereichs des Internet-Routers liegen. Der DHCP-Bereich ist der IP-Adress-Pool, aus dem der Router den Clients, die eine Adresse automatisch beziehen wollen, eine IP-Adresse zuweist. Angenommen, der Router hat die IP-Adresse 192.168.178.1 und den DHCP-Bereich 192.168.178.20-192.168.178.253, dann könnte das NAS z.B. folgende IP-Konfiguration erhalten: IP - 192.168.178.2, Netzmaske - 255.255.255.0, DNS-Server & Standard-Gateway - 192.168.178.1 - die IP-Adresse des NAS kann in diesem Beispiel zwischen 192.168.178.2 und 192.168.178.19 variiert werden.

2. Die öffentliche IP-Adresse des Internet-Routers sollte bei einem DynDNS Dienst, z.B. no-ip.com, registriert werden. Dann kann der Internet-Router unter einem symbolischen Namen, wie z.B. mylittleworld.no-ip.com, aus dem Internet erreicht werden und nicht nur unter seiner aktuellen, öffentlichen IP-Adresse, wie z.B. 94.79.183.162 - die sich oft auch noch alle 24 Stunden ändert.

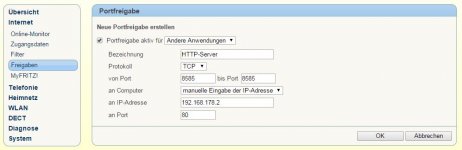

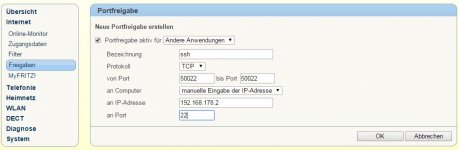

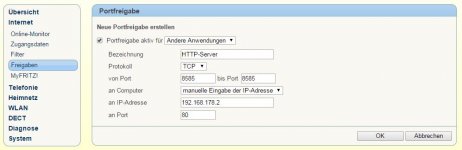

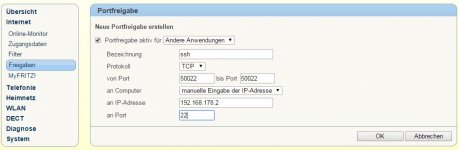

Nachdem die öffentliche IP-Adresse des Internet-Routers bei einem DynDNS Dienst registriert ist und das NAS eine feste IP-Konfiguration im LAN erhalten hat, muss abschließend die Port-Weiterleitung eingerichtet werden. Bei einer Fritzbox wird dazu im Menü "Internet->Freigaben->Portfreigaben->Neue Portfreigabe" gewählt. Andere Router besitzen die gleichen Funktionen in unterschiedlicher Menü-Struktur. Die angehängten Screenshots zeigen eine Portfreigabe für einen http-Server und für einen ssh-Zugang - bezogen auf die Beispielkonfiguration mit einer AVM Fritzbox.

Damit kann die Web-Oberfläche des NAS mit "http://mylittleworld.no-ip.com:8585" angesprochen und der ssh-Zugang über "ssh mylittleworld.no-ip.com:50022" genutzt werden.

Der Test, ob die Portweiterleitung auch funktioniert, sollte nicht aus dem eigenen Heimnetz heraus geschehen. Vielmehr muss ein anderer Internetzugang, z.B. mit dem Smartphone über das Funknetz, benutzt werden (- warum? -).

Im Beispiel werden bewusst nicht die Standard-Ports (80 bzw. 22) für die beiden Standard-Services von außen erreichbar gemacht, und zwar aus zwei Gründen:

1. Zur Erhöhung der Sicherheit - wenigstens ein kleines Stück: Port-Scanner aus dem Internet scannen üblicherweise die Standard Ports, Nicht-Standard Ports werden seltener gescannt und erlauben dann auch nicht sofort den Rückschluss auf den dahinter liegenden Service.

2. Viele Internet-Router benutzen bestimmte Service-Ports für sich selbst, wie z.B. die Ports 80 und 443 für den Zugriff auf ihre eigene Web-Oberfläche. Um hier Zugriffskonflikte zu vermeiden, sollten "freie" Ports für die Zugriffe auf das NAS genutzt werden. Bei der Portweiterleitung wird der (externe) Nicht-Standard Port wieder auf einen (internen) Standard-Port des NAS abgebildet ("Portmapping"), damit die NAS-Konfiguration diesbzgl. nicht verändert werden muss.

Durch Variieren der Portnummern können auf diese Art ganz verschiedene Services des NAS-Gerätes zur Benutzung aus dem Internet "freigegeben" werden. Aber Vorsicht: Damit werden auch ungebetene Gäste angelockt, die durch Tricks u.U. diese "offenen Ports" nutzen, um unbefugt Daten vom NAS anzuzapfen oder sich Zugang zum Heimnetz zu verschaffen. Deshalb sollte diese Art der "Portfreigabe" im Internet nur auf das wirklich notwendige Maß beschränkt bleiben.

Beispiel: Port-Weiterleitung auf einen Web-Server, z.B. Web-Oberfläche eines NAS:

Beispiel: Port-Weiterleitung für den ssh-Zugang eines NAS:

Zugriffe aus dem Internet werden normalerweise durch die Firewall des Internet-Routers unterbunden, um das Heimnetzwerk vor "unerwünschte Eindringlingen" zu schützen. Um dennoch aus dem Internet wohl definierte Services auf dem (Heim-)NAS nutzen zu können, müssen die relevanten Ports - im Beispiel 80 für die Web-Oberfläche und 22 für den ssh-Zugang - vom Internet-Router auf das NAS im Heimnetz "weitergeleitet" werden.

Zwei Voraussetzungen müssen für eine erfolgreiche Portweiterleitung erfüllt sein:

1. Dem NAS-Gerät muss im LAN eine feste IP zugeordnet werden. Diese muss außerhalb des DHCP-Bereichs des Internet-Routers liegen. Der DHCP-Bereich ist der IP-Adress-Pool, aus dem der Router den Clients, die eine Adresse automatisch beziehen wollen, eine IP-Adresse zuweist. Angenommen, der Router hat die IP-Adresse 192.168.178.1 und den DHCP-Bereich 192.168.178.20-192.168.178.253, dann könnte das NAS z.B. folgende IP-Konfiguration erhalten: IP - 192.168.178.2, Netzmaske - 255.255.255.0, DNS-Server & Standard-Gateway - 192.168.178.1 - die IP-Adresse des NAS kann in diesem Beispiel zwischen 192.168.178.2 und 192.168.178.19 variiert werden.

2. Die öffentliche IP-Adresse des Internet-Routers sollte bei einem DynDNS Dienst, z.B. no-ip.com, registriert werden. Dann kann der Internet-Router unter einem symbolischen Namen, wie z.B. mylittleworld.no-ip.com, aus dem Internet erreicht werden und nicht nur unter seiner aktuellen, öffentlichen IP-Adresse, wie z.B. 94.79.183.162 - die sich oft auch noch alle 24 Stunden ändert.

Nachdem die öffentliche IP-Adresse des Internet-Routers bei einem DynDNS Dienst registriert ist und das NAS eine feste IP-Konfiguration im LAN erhalten hat, muss abschließend die Port-Weiterleitung eingerichtet werden. Bei einer Fritzbox wird dazu im Menü "Internet->Freigaben->Portfreigaben->Neue Portfreigabe" gewählt. Andere Router besitzen die gleichen Funktionen in unterschiedlicher Menü-Struktur. Die angehängten Screenshots zeigen eine Portfreigabe für einen http-Server und für einen ssh-Zugang - bezogen auf die Beispielkonfiguration mit einer AVM Fritzbox.

Damit kann die Web-Oberfläche des NAS mit "http://mylittleworld.no-ip.com:8585" angesprochen und der ssh-Zugang über "ssh mylittleworld.no-ip.com:50022" genutzt werden.

Der Test, ob die Portweiterleitung auch funktioniert, sollte nicht aus dem eigenen Heimnetz heraus geschehen. Vielmehr muss ein anderer Internetzugang, z.B. mit dem Smartphone über das Funknetz, benutzt werden (- warum? -).

Im Beispiel werden bewusst nicht die Standard-Ports (80 bzw. 22) für die beiden Standard-Services von außen erreichbar gemacht, und zwar aus zwei Gründen:

1. Zur Erhöhung der Sicherheit - wenigstens ein kleines Stück: Port-Scanner aus dem Internet scannen üblicherweise die Standard Ports, Nicht-Standard Ports werden seltener gescannt und erlauben dann auch nicht sofort den Rückschluss auf den dahinter liegenden Service.

2. Viele Internet-Router benutzen bestimmte Service-Ports für sich selbst, wie z.B. die Ports 80 und 443 für den Zugriff auf ihre eigene Web-Oberfläche. Um hier Zugriffskonflikte zu vermeiden, sollten "freie" Ports für die Zugriffe auf das NAS genutzt werden. Bei der Portweiterleitung wird der (externe) Nicht-Standard Port wieder auf einen (internen) Standard-Port des NAS abgebildet ("Portmapping"), damit die NAS-Konfiguration diesbzgl. nicht verändert werden muss.

Durch Variieren der Portnummern können auf diese Art ganz verschiedene Services des NAS-Gerätes zur Benutzung aus dem Internet "freigegeben" werden. Aber Vorsicht: Damit werden auch ungebetene Gäste angelockt, die durch Tricks u.U. diese "offenen Ports" nutzen, um unbefugt Daten vom NAS anzuzapfen oder sich Zugang zum Heimnetz zu verschaffen. Deshalb sollte diese Art der "Portfreigabe" im Internet nur auf das wirklich notwendige Maß beschränkt bleiben.

Beispiel: Port-Weiterleitung auf einen Web-Server, z.B. Web-Oberfläche eines NAS:

Beispiel: Port-Weiterleitung für den ssh-Zugang eines NAS:

Zuletzt bearbeitet: