Heutzutage haben schon viele Router einen Access-Point eingebaut, der auch ein Gäste-WLAN aufspannen kann - manche lassen es sogar zu, wenigstens einen LAN-Port mit ins Gäste-Netzwerk zu konfigurieren. Das gilt z.B. für Fritzboxen von AVM. Dieses Gäste-Netzwerk wird mit einem eigenen, Router-internem DHCP-Server ausgestattet, über den für die Clients im Gastnetz ein vom Heimnetz getrenntes Subnetz zur Verfügung gestellt wird: Bei Fritzboxen sind das standardmäßig für den Heimbereich das Subnetz 192.168.178.0/24, für den Gastzugang das Subnetz 192.168.179.0/24.

Die Trennung von Heim- und Gast-Netz geschieht im Router über die interne Firewall. Diese sperrt den Netzwerk-Verkehr zwischen den beiden Subnetzen auf Layer 3. Wenn die Reichweite des Gastnetzes erweitert werden soll, weil z.B. das WLAN-Signal nicht ausreicht, um das gewünschte Areal auszuleuchten, muss die Trennung von Heim- und Gastnetz auch außerhalb des Routers aufrecht erhalten werden und an andere Netzwerk-Komponenten, wie zusätzliche Access Points zur Reichweitenerhöhung, übertragen werden. AVM bietet zu diesem Zweck proprietäre WLAN-Repeater an, die auch die Gastnetz Konfiguration von der Basis-Station übernehmen können. Andere Hersteller bieten für diesen Zweck keine eigene Lösung an.

Auch wenn der eigene Router überhaupt nicht die Möglichkeit bietet, ein separiertes Gastnetz aufzuspannen, kann diese Aufgabe mit einem einfachen "Managed Switch", wie z.B. von Netgear oder TP-Link in der 30 Euro Klasse (abhängig von der Anzahl der Ports), und einem Access Point oder ausrangierten Router mit WLAN erledigt werden. Dazu muss der Switch nur sogenannte Virtual LANs (VLANs) unterstützen. Weder der Router noch die anderen Netzwerk-Komponenten (Access Points, PCs oder Drucker) benötigen eine VLAN Unterstützung.

Wie VLANs grundsätzlich funktionieren, ist z.B. - dort - beschrieben, wobei in dem hier beschriebenen Anwendungsfall schon der zweite Satz der Erklärung nicht zutrifft...

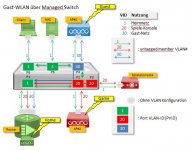

Über einen managed Switch werden in diesem Beispiel per VLAN drei Netzwerke unterschieden:

VLAN 1 = Heimnetz

VLAN 20 = Gamenetz

VLAN 30 = Gastnetz

Jeder Switchport wird einem dieser Netzwerke (VLANs) zugeordnet und kann nur mit Geräten kommunizieren, die selbst an einem Port im selben VLAN angeschlossen sind. Zu dieser Regel gibt es eine Ausnahme: Der Port, an dem der Router angeschlossen ist, mit dem der Internetzugang realisiert wird, kann von allen drei Netzwerken aus erreicht werden. Die Geräte in allen VLANs teilen sich also den Internetzugang, sind per VLAN aber ansonsten getrennt.

Wenn an einen oder mehreren Ports im Gast-VLAN#30 WLAN-APs (oder ausgediente WLAN-Router) angeschlossen werden, so bekommen die damit verbundenen Clients einen Internet-Zugang, können aber nicht auf Geräte im Heim-VLAN#1 zugreifen. Das gilt umgekehrt genauso.

Diese Trennung in VLANs trifft allerdings ausschließlich auf Geräte zu, die direkt am Switch angeschlossen sind. Geräte, die mit dem (Internet Zugangs-)Router per Kabel oder WLAN verbunden sind, können aus allen VLANs erreicht werden, da es hier im Router keine VLAN-Trennung mehr gibt. Das kann sowohl Fluch als auch Segen sein: Wenn es eventuell Geräte gibt, wie z.B. einen Drucker, der von allen VLANs (Heim-, Game- und Gastnetz) aus erreichbar sein soll, so bietet sich deren Anschluss direkt am Router an. Allerdings sollte eben kein Gerät am Router angeschlossen werden, das nur aus einem VLAN zu erreichen sein soll.

Mit diesem Ansatz lassen sich auch andere interessante Szenarien abbilden, z.B. die Erweiterung des Heim- und Gastnetzes einer FB ohne AVM Repeater. Im nächsten Teil dieser Mini-Serie über VLANs wird eine entsprechende Konfiguration beschrieben.

Die Trennung von Heim- und Gast-Netz geschieht im Router über die interne Firewall. Diese sperrt den Netzwerk-Verkehr zwischen den beiden Subnetzen auf Layer 3. Wenn die Reichweite des Gastnetzes erweitert werden soll, weil z.B. das WLAN-Signal nicht ausreicht, um das gewünschte Areal auszuleuchten, muss die Trennung von Heim- und Gastnetz auch außerhalb des Routers aufrecht erhalten werden und an andere Netzwerk-Komponenten, wie zusätzliche Access Points zur Reichweitenerhöhung, übertragen werden. AVM bietet zu diesem Zweck proprietäre WLAN-Repeater an, die auch die Gastnetz Konfiguration von der Basis-Station übernehmen können. Andere Hersteller bieten für diesen Zweck keine eigene Lösung an.

Auch wenn der eigene Router überhaupt nicht die Möglichkeit bietet, ein separiertes Gastnetz aufzuspannen, kann diese Aufgabe mit einem einfachen "Managed Switch", wie z.B. von Netgear oder TP-Link in der 30 Euro Klasse (abhängig von der Anzahl der Ports), und einem Access Point oder ausrangierten Router mit WLAN erledigt werden. Dazu muss der Switch nur sogenannte Virtual LANs (VLANs) unterstützen. Weder der Router noch die anderen Netzwerk-Komponenten (Access Points, PCs oder Drucker) benötigen eine VLAN Unterstützung.

Wie VLANs grundsätzlich funktionieren, ist z.B. - dort - beschrieben, wobei in dem hier beschriebenen Anwendungsfall schon der zweite Satz der Erklärung nicht zutrifft...

Über einen managed Switch werden in diesem Beispiel per VLAN drei Netzwerke unterschieden:

VLAN 1 = Heimnetz

VLAN 20 = Gamenetz

VLAN 30 = Gastnetz

Jeder Switchport wird einem dieser Netzwerke (VLANs) zugeordnet und kann nur mit Geräten kommunizieren, die selbst an einem Port im selben VLAN angeschlossen sind. Zu dieser Regel gibt es eine Ausnahme: Der Port, an dem der Router angeschlossen ist, mit dem der Internetzugang realisiert wird, kann von allen drei Netzwerken aus erreicht werden. Die Geräte in allen VLANs teilen sich also den Internetzugang, sind per VLAN aber ansonsten getrennt.

Wenn an einen oder mehreren Ports im Gast-VLAN#30 WLAN-APs (oder ausgediente WLAN-Router) angeschlossen werden, so bekommen die damit verbundenen Clients einen Internet-Zugang, können aber nicht auf Geräte im Heim-VLAN#1 zugreifen. Das gilt umgekehrt genauso.

Diese Trennung in VLANs trifft allerdings ausschließlich auf Geräte zu, die direkt am Switch angeschlossen sind. Geräte, die mit dem (Internet Zugangs-)Router per Kabel oder WLAN verbunden sind, können aus allen VLANs erreicht werden, da es hier im Router keine VLAN-Trennung mehr gibt. Das kann sowohl Fluch als auch Segen sein: Wenn es eventuell Geräte gibt, wie z.B. einen Drucker, der von allen VLANs (Heim-, Game- und Gastnetz) aus erreichbar sein soll, so bietet sich deren Anschluss direkt am Router an. Allerdings sollte eben kein Gerät am Router angeschlossen werden, das nur aus einem VLAN zu erreichen sein soll.

Mit diesem Ansatz lassen sich auch andere interessante Szenarien abbilden, z.B. die Erweiterung des Heim- und Gastnetzes einer FB ohne AVM Repeater. Im nächsten Teil dieser Mini-Serie über VLANs wird eine entsprechende Konfiguration beschrieben.