Hi,

wenn man von seinem Provider ein öffentliches IP-Subnetz zur Verfügung gestellt bekommt, wird man es aller Wahrscheinlichkeit nach für eine DMZ verwenden wollen. Zur Erinnerung: In einer DMZ werden alle Netzwerkkomponenten gesammelt, die aus dem Internet erreichbar sein sollen. Geräte aus der DMZ haben keinen Zugang zum LAN-Segment. Geräte im LAN können aber auf die DMZ zugreifen.

Um eine derartige DMZ mit öffentlichen IP-Adressen einzurichten, gibt es verschiedene Möglichkeiten. Zwei davon sind üblich:

Ist auf dem eth1-Interface ein NAT aktiv, so muss das DMZ-Subnetz eingehend wie ausgehend vom NATten ausgenommen werden. Wie derartige Ausnahmen bei einem bintec-Router aussehen, kann man den angehängten Screenshots entnehmen.

VG

wenn man von seinem Provider ein öffentliches IP-Subnetz zur Verfügung gestellt bekommt, wird man es aller Wahrscheinlichkeit nach für eine DMZ verwenden wollen. Zur Erinnerung: In einer DMZ werden alle Netzwerkkomponenten gesammelt, die aus dem Internet erreichbar sein sollen. Geräte aus der DMZ haben keinen Zugang zum LAN-Segment. Geräte im LAN können aber auf die DMZ zugreifen.

Um eine derartige DMZ mit öffentlichen IP-Adressen einzurichten, gibt es verschiedene Möglichkeiten. Zwei davon sind üblich:

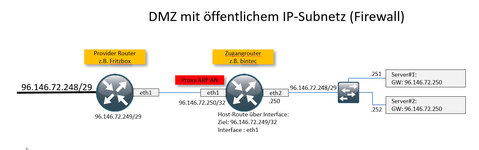

- Das von Provider zur Verfügung gestellte Subnetz, z.B. 96.146.72.248/29, wird in zwei weitere Subnetze segmentiert.

- Auf dem Interface zum Provider-Router wird das Subnetz 96.146.72.248/30 konfiguriert. Dieses Subnetz umfasst 4 Adressen: Netzwerk: 96.146.72.248, Host-Adressen: 96.146.72.249 (Provider-Router), 96.146.72.250 (Zugangsrouter), Broadcast-Adresse: 96.146.72.251

- Auf dem Interface zur DMZ wird das Subnetz 96.146.72.252/30 konfiguriert. Dieses Subnetz umfasst ebenfalls 4 Adressen: Netzwerk: 96.146.72.252, Host-Adressen: 96.146.72.253 (DMZ-Interface vom Zugangsrouter), 96.146.72.254 (DMZ-Host), Broadcast-Adresse: 96.146.72.255

Diese Segmentierung führt dazu, dass aus dem vom Provider zur Verfügung gestellten Subnetz mit eigentlich 5 für DMZ-Hosts nutzbaren IP-Adressen nur noch eine IP-Adresse für einen DMZ-Host übrigbleibt. Eine sehr schlechte Ausbeute...

- Die zweite Möglichkeit nutzt das zur Verfügung gestellt IP-Subnetz optimal für ein Maximum an IP-Adressen in der DMZ. Dazu wird auf dem Interface zum Provider-Router ein PtP-Netzwerk mit der IP-Adresse 96.146.72.250/32 und eine "Host-Route über Interface" zum Provider-Router (96.146.72.249/32) eingerichtet. Auf dem Interface zur DMZ wiederum wird das komplette Subnetz mit der gleichen IP-Adresse wie beim Interface zum Provider-Router konfiguriert: 96.146.72.250/29.

Damit der Provider-Router die Netzwerk-Pakete, die an die Hosts am DMZ-Interface gerichtet sind, an den Zugangsrouter schickt, muss am Interface zum Provider-Router die Funktion "Proxy-ARP" angeschaltet sein.

Ist auf dem eth1-Interface ein NAT aktiv, so muss das DMZ-Subnetz eingehend wie ausgehend vom NATten ausgenommen werden. Wie derartige Ausnahmen bei einem bintec-Router aussehen, kann man den angehängten Screenshots entnehmen.

VG

Anhänge

Zuletzt bearbeitet: